Liste des 28 meilleures écoles et universités du Sénégal (Classement Edurank 2022)

EduRank a classé les 28 meilleures universités du Sénégal en fonction de leur réputation, de leurs performances de recherche et de l’impact de leurs anciens élèves. Ils ont traité 65.6K citations reçues par 5.24K publications faites par 28 universités au Sénégal, mesuré la popularité de 43 anciens élèves reconnus et utilisé la plus grande base de données de liens disponible pour calculer la proéminence non académique.

- Université Cheikh Anta Diop de Dakar

- Université Gaston Berger de Saint Louis

- Université de Thiès

- Ecole Polytechnique de Thiès

- Université Assane SECK de Ziguinchor

- Université Alioune Diop de Bambey

- Sup De Co Dakar

- Université de l’Atlantique

- MIT Dakar

- Université Amadou Mahtar Mbow

- Université Sine-Saloum El Hadji Ibrahima Niasse

- Ecole Supérieure d’Electricité, du Bâtiment et des Travaux Publics

- Institut Universitaire d’Entreprise et de Développement

- Ecole centrale des logiciels libres et des télécommunications – EC2LT

- Ensup Afrique

- Université du Sahel

- Institut Polytechnique de Dakar

- Université Kocc Barma de Saint Louis

- Université Dakar Bourguiba

- Institut Privé de Formation et de Recherche Médicales de Dakar

- Université Euro-Afrique

- Ecole Supérieure de Construction – BATISUP

- Ecole Supérieure des Télécommunications, Informatique et Management

- Institut International de Management

- Ecole Supérieure de Génies – ESGE

- Institut Africain du Commerce et du Marketing

- Université Cheikh Ahmadou Bamba

- Institut Supérieur des Nouvelles Technologies du Commerce et du Bâtiment

EduRank.org est un classement indépendant basé sur des mesures de 14 131 universités de 183 pays. Il utilise une base de données exclusive avec un index de 44 909 300 publications scientifiques et 1 237 541 960 citations pour classer les universités sur 246 sujets de recherche. Dans le classement général, Edurank ajoute des indicateurs de notoriété non académique et de popularité des anciens. L’approche d’EduRank.org pour le classement mondial des universités :

1. Large choix d’établissements d’enseignement supérieur. Le seul critère de sélection pour l’inclusion dans le classement est la délivrance de diplômes de licence et supérieurs ou analogues avec 4+ années d’études. Notre objectif est d’offrir des chances égales d’inclusion aux institutions de tous les pays, y compris les pays en développement. Nous ne fixons pas de notes minimales requises pour les critères de classement et nous n’excluons pas les établissements avec des données manquantes.

2. Données auto-collectées. À des fins de classement, nous n’utilisons aucune donnée fournie par les universités ou des données qu’une université peut falsifier sans amélioration réelle de la qualité de ses fonctions.

3. Basé sur la métrique. Nous pensons que le classement par métrique est la seule approche possible pour classer 14131 universités dans 183 pays – pas d’enquêtes, pas d’experts, pas d’opinions.

4. Transparente. Nous visons à être transparents sur le choix des indicateurs, le traitement des données, les méthodes statistiques utilisées et les limites de classement.

5. Améliorations par rapport à la cohérence. Nous ne voyons aucune valeur à maintenir la cohérence de la méthodologie dans le but de suivre les changements annuels dans la position d’une université individuelle tout en sacrifiant les opportunités d’amélioration.

Le score final du classement général d’EduRank se compose de 3 parties :

1. 45% Performances de la recherche. Nous utilisons la base de données Microsoft Academic comme proxy pour récupérer les publications scientifiques et les liens entre elles (citations). Plutôt que de simplement les additionner, nous construisons un graphique avec des publications comme nœuds et des citations comme arêtes pour calculer le poids de chaque publication. Ensuite, nous ajustons ce poids en fonction de la date de publication et de la part des représentants universitaires dans la liste des auteurs.

2. 45 % Proéminence non universitaire. Nous utilisons la même approche que Google et d’autres moteurs de recherche modernes utilisent pour calculer la réputation de pages Web individuelles – des backlinks vers une université à partir d’autres sites. Nous utilisons les données d’Ahrefs comme source avec le plus grand index disponible de pages et de liens.

3. 10% de score des anciens. L’indicateur reflète le nombre combiné de pages vues que les diplômés d’une université et d’autres personnes affiliées ont sur les 43 versions linguistiques de Wikipédia.

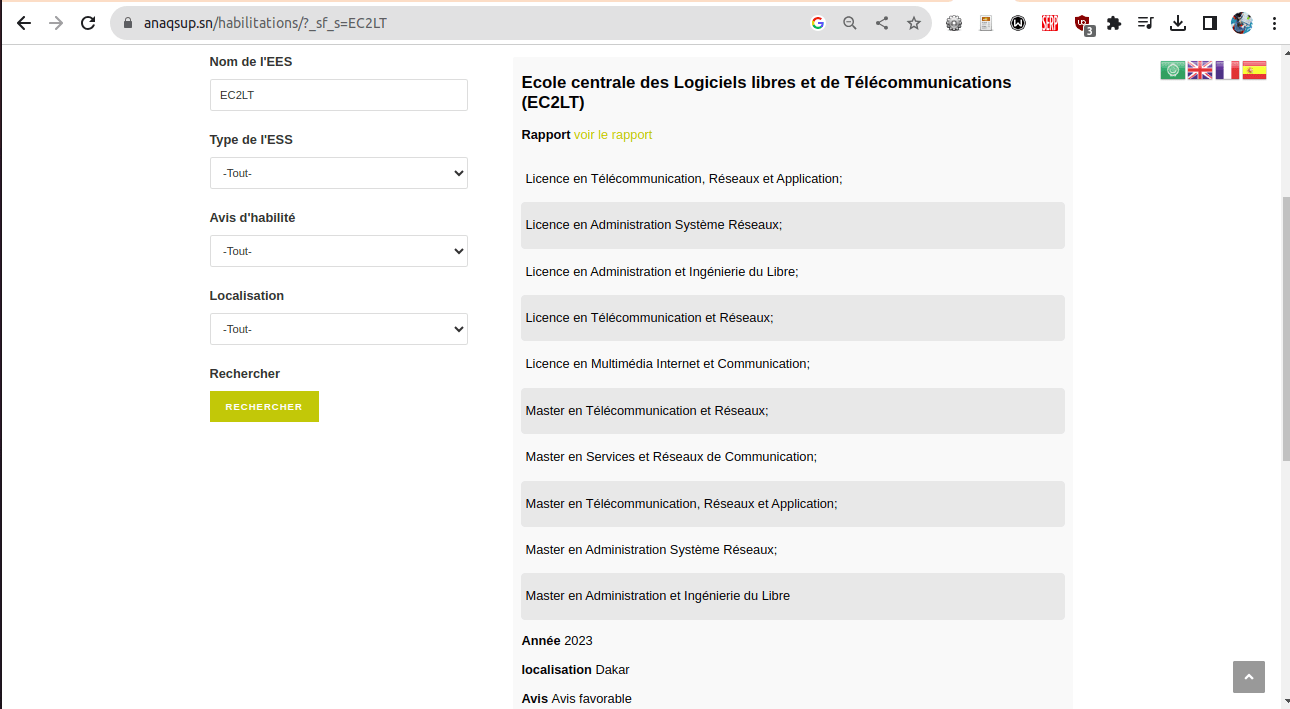

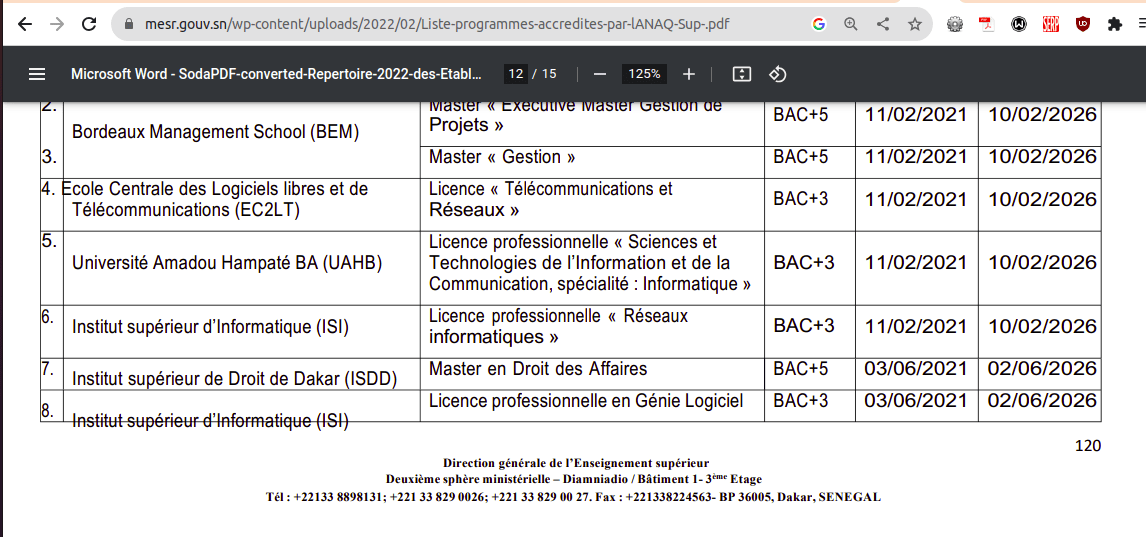

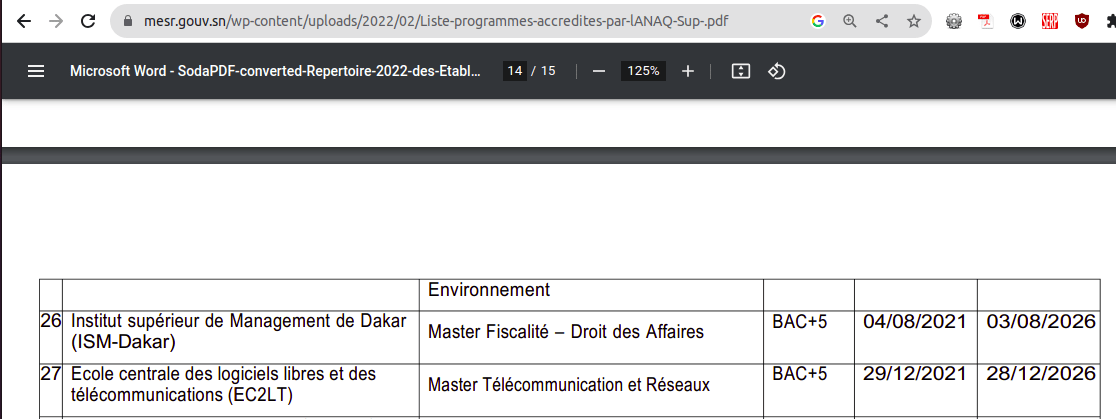

Est-ce que les diplômes de l’EC2LT sont accrédités par l’AnaqSup et reconnus par l’Etat ?

Les programmes de Licence et Master en Télécommunications et Réseaux, option Cybersécurité et DevOps de l’EC2LT sont non seulement Accrédités par l’AnaqSup, mais l’école a aussi l’habilitation à délivrer des diplômes de Licence et Master. Nos diplômes Licence MIC, Licence TR, Master TR sont donc reconnus par le Ministère de l’Enseignement supérieur, de la Recherche et de l’Innovation du Sénégal comme en témoigne ces images prises directement sur les sites officiels de l’AnaqSup et du Ministère.

Pour avoir de plus amples informations, vous pouvez effectuer des vérifications sur les sites web de l’AnaqSup ou du Ministère de l’Enseignement supérieur, de la Recherche et de l’Innovation du Sénégal.

Pour avoir de plus amples informations, vous pouvez effectuer des vérifications sur les sites web de l’AnaqSup ou du Ministère de l’Enseignement supérieur, de la Recherche et de l’Innovation du Sénégal.